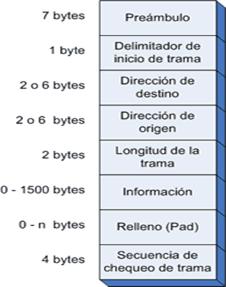

Encapsulado/Desencapsulado de datosLa función de encapsulación y desencapsulación de datos es llevada a cabo por la subcapa MAC. Este proceso es responsable de las funciones de direccionamiento y del chequeo de errores.

Encapsulado

El encapsulado es realizado por la estación emisora. El encapsulado es el acto de agregar información, direcciones y bytes para el control de errores, al comienzo y al final de la unidad de datos transmitidos. Esto es realizado luego que los datos son recibidos por la subcapa de control de enlace lógico (LLC). La información añadida es necesaria para realizar las siguientes tareas:

Sincronizar la estación receptora con la señal.

Indicar el comienzo y el fin de la trama.

Identificar las direcciones tanto de la estación emisora como la receptora.

Detectar errores en la transmisión.

Desencapsulado

El desencapsulado es realizado por la estación receptora. Cuando es recibida una trama, la estación receptora es responsable de realizar las siguientes tareas:

- Reconocer la dirección de destino y determinar si coincide con su propia dirección.

- Realizar la verificación de errores.

- Remover la información de control que fue añadida por la función de encapsulado de datos en la estación emisora.

Administración de acceso al medio

La función de administración de acceso al medio es realizada por la subcapa MAC.

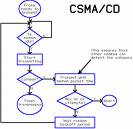

En la estación emisora, la función de administración de acceso al medio es responsable de determinar si el canal de comunicación se encuentra disponible. Si el canal se encuentra disponible puede iniciarse la transmisión de datos.

Adicionalmente, la función de administración es responsable de determinar que acción deberá tomarse en caso de detectarse una colisión y cuando intentará retransmitir.

En la estación receptora la función de administración de acceso al medio es responsable de realizar las comprobaciones de validación en la trama antes de pasarla a la función de desencapsulado.

Codificación/decodificación de datos

La función de codificación/decodificación es realizada en la capa física. Esta función es responsable de obtener la forma eléctrica u óptica de los datos que se van a transmitir en el medio.

La codificación de datos es realizada por la estación emisora. Esta es responsable de traducir los bits a sus correspondientes señales eléctricas u ópticas para ser trasladadas a través del medio. Adicionalmente, esta función es responsable de escuchar el medio y notificar al la función de administración de acceso al medio si el medio se encuentra libre, ocupado o se ha detectado una colisión.

La decodificación de datos es realizada en la estación receptora. Esta es responsable de la traducción de las señales eléctricas u ópticas nuevamente en un flujo de bits.

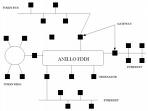

![]() Topología del cableado del anillo en estrella. Tiene topología física estrella y topología lógica en anillo.

Topología del cableado del anillo en estrella. Tiene topología física estrella y topología lógica en anillo.![]() Método de acceso de paso de testigo.

Método de acceso de paso de testigo. ![]() Cableado de par trenzado apantallado y sin apantallar (Tipos 1, 2 y 3 de IBM).

Cableado de par trenzado apantallado y sin apantallar (Tipos 1, 2 y 3 de IBM). ![]() Velocidades de transferencia entre 4 y 16 Mbps.

Velocidades de transferencia entre 4 y 16 Mbps. ![]() Transmisión banda base.

Transmisión banda base. ![]() Especificaciones 802.5.

Especificaciones 802.5. ![]() Distancia mínima entre equipos: 2,5 metros.

Distancia mínima entre equipos: 2,5 metros. ![]() Número máximo de segmentos conectados: 33 unidades de acceso multiestación (MSAU).

Número máximo de segmentos conectados: 33 unidades de acceso multiestación (MSAU). ![]() Número máximo de equipos por segmento:

Número máximo de equipos por segmento: ![]() Sin apantallar: 72 equipos por hub;

Sin apantallar: 72 equipos por hub; ![]() Apantallado: 260 equipos por hub.

Apantallado: 260 equipos por hub. ![]() La distancia entre una computadora y el MAU no puede ser mayor que 100 metros.

La distancia entre una computadora y el MAU no puede ser mayor que 100 metros.